Silencieusement, sans effort apparent pour les consommateurs, la « fée électricité » maintient tout en marche. Dans les coulisses des économies modernes, des industries critiques reposant sur des structures vastes et complexes. Parmi elles, le réseau électrique est souvent décrit comme la plus grande et la plus complexe machine jamais construite.

Autrefois chaîne industrielle fermée, l’électricité circule désormais à travers les toits et les champs, les garages et les pylônes offshore, jusque dans les foyers. À mesure que le réseau s’est étendu, son architecture s’est transformée en un Ultra‑Large‑Scale System, où tous les composants et acteurs communiquent en continu. En partageant des données en temps réel, les réseaux interconnectés optimisent la réponse à la demande et la production. Le réseau est puissant, mais la complaisance a fait croire à beaucoup qu’il était « trop grand pour échouer ». Les attaquants ont pourtant déjà identifié ses failles. Lorsque la surface d’attaque s’étend plus vite que la gouvernance et les pratiques opérationnelles ne peuvent s’adapter, maîtriser les frontières et coordonner les acteurs devient de plus en plus difficile.

Cet article explique pourquoi la nouvelle frontière externe du réseau est devenue son plus grand angle mort et ce que requiert réellement la sécurisation d’une infrastructure désormais « sans périmètre ».

Le système nerveux des économies modernes

Parmi toutes les infrastructures critiques, le secteur électrique est l’un des plus essentiels (avec l’eau). Il agit comme le système nerveux des économies modernes : envoyant et recevant des informations en permanence, entre le réseau et le monde extérieur (clients, entreprises, hôpitaux…). Mais aussi à l’intérieur du réseau lui‑même.

Deux courants, un seul réseau : l’énergie et les données circulent dans les deux sens

Contrairement à tout autre secteur, l’électricité est la seule infrastructure critique qui fonctionne simultanément dans deux dimensions bidirectionnelles : l’énergie et la donnée.

L’énergie ne provient plus uniquement de centrales éléctriques. Des ressources énergétiques distribuées (DER) injectent désormais de l’électricité à tous les niveaux de tension. Les flux de données sont tout aussi bidirectionnels : compteurs connectés, onduleurs, passerelles IoT et plateformes échangent commandes et télémesures sur des millions de endpoints.

La responsabilité de la stabilité ne repose plus uniquement sur l’opérateur : elle est partagée avec une multitude d’acteurs qu’il ne possède pas et ne supervise pas. Dans d’autres infrastructures critiques (pétrole, gaz, eau), les systèmes restent centralisés, le nombre de points de contrôle est limité et les supply chains sont maîtrisées. L’électricité suit le chemin inverse : une chaîne vaste, fragmentée, modelée par de petits opérateurs, des fournisseurs spécialisés et des particuliers — tous injectant énergie et données dans le réseau.

La moelle épinière du réseau : ce que les GRD perçoivent et contrôlent

Dans le corps humain, la moelle épinière fait partie du système nerveux central et transmet les informations entre le cerveau et le reste du corps. Les Gestionnaires de Réseaux de Distribution (GRD ou DSO en anglais) jouent un rôle similaire. En Europe, le « cerveau » correspond au Gestionnaire du Réseau de Transport (GRT ou TSO), comme RTE en France. En Amérique du Nord, ce rôle est assuré par des Organismes Indépendants de Gestion (ISO) comme PJM Interconnection ou des Organisations Régionales de Transmission (RTO)

Les GRD, comme la moelle épinière, reçoivent d’énormes quantités d’informations provenant de dispositifs sur le terrain et en mer (éoliennes, panneaux solaires, capteurs, onduleurs). Dans le corps, les informations sensorielles sont analysées pour comprendre l’environnement et assurer la stabilité interne. Une perte de sensation au bout des doigts peut signaler une mauvaise circulation sanguine ou un froid extérieur. Les GRD s’appuient sur les données de la même manière pour percevoir l’état du réseau, détecter les anomalies précocement et maintenir une exploitation sûre et stable.

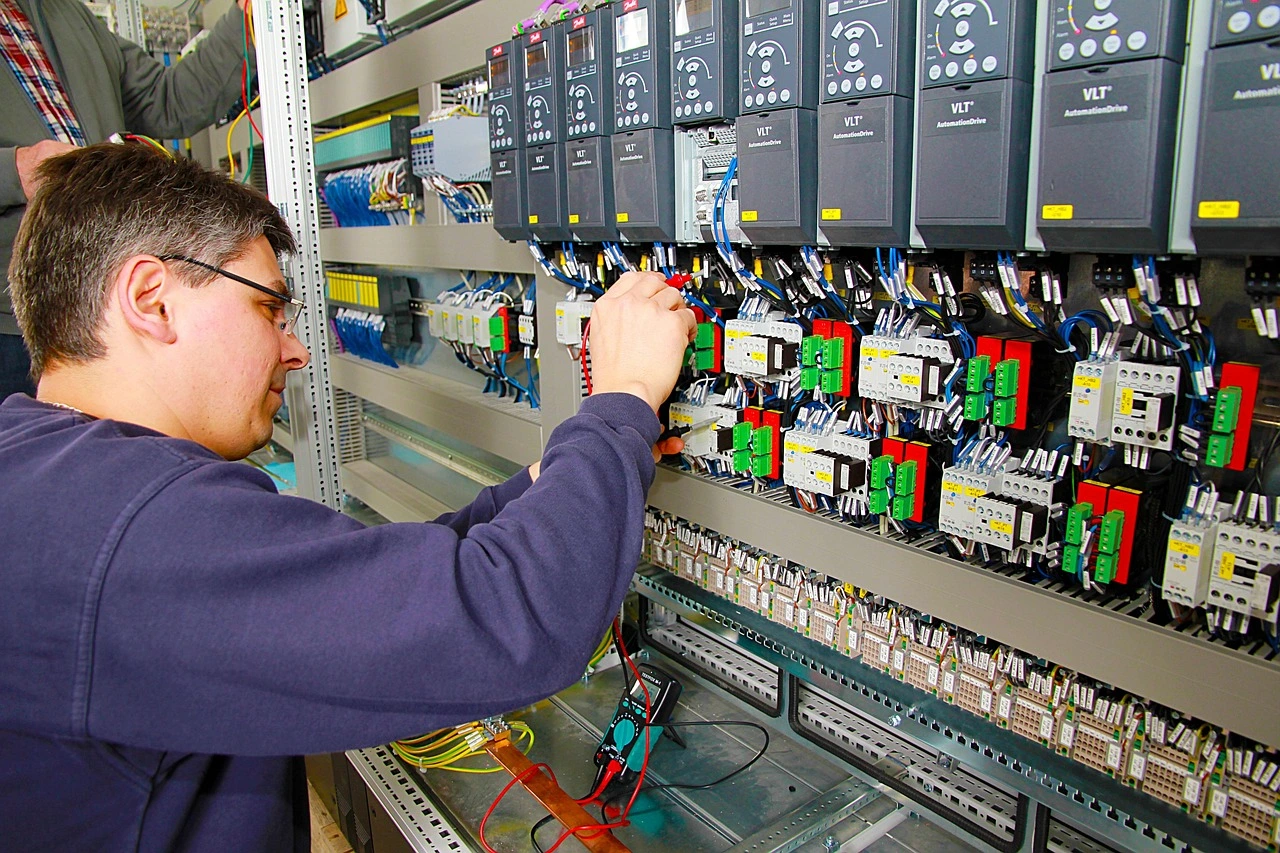

Les nombreux yeux du réseau : les GRD et leurs millefeuille de SI

L’environnement opérationnel d’un GRD repose sur une dense superposition de systèmes d’information, chacun ajouté au fil du temps à mesure que le réseau devenait plus numérique, plus intelligent et plus distribué. Ces systèmes sont l’équivalent des voies sensitives du corps. Chacun capture une dimension différente de ce qui se passe au cœur du réseau, fournissant aux opérateurs les signaux nécessaires pour maintenir une exploitation sûre et stable. Dans ce paysage en constante évolution, maintenir une conscience situationnelle ininterrompue n’est pas seulement une exigence opérationnelle. C’est l’équivalent, pour le réseau, de rester en vie.

Percevoir le réseau : les systèmes d’information du secteur de l’énergie

Parmi eux, le système SCADA reste l’organe sensoriel central. Il supervise le comportement en temps réel du réseau, recueillant des mesures provenant de dispositifs répartis dans les postes, les alimentations et les zones reculées. Les équipements de terrain envoient en continu des informations sur la tension, la puissance, la position des disjoncteurs ou les conditions de défaut. Le SCADA transforme ces signaux bruts en données significatives via des transducteurs et des protocoles de télémesure, les livrant à l’interface homme-machine où les opérateurs interprètent, anticipent et agissent. C’est l’équivalent le plus proche d’un arc réflexe : rapide, continu et essentiel à la survie.

À côté du SCADA, le système de gestion des pannes (OMS) ajoute une autre couche de perception. Il corrèle les alarmes, les indicateurs de défaut, les opérations de commutation et les appels clients pour déterminer où un incident s’est produit et comment il évolue. En traduisant des signaux dispersés en une image cohérente, l’OMS fournit la « réponse à la douleur » du réseau, permettant aux GRD de comprendre rapidement les perturbations et de prioriser les travaux de rétablissement. Il se connecte également aux services orientés clients, offrant une visibilité sur les pannes et l’état des réparations.

Le Système d’Information Géographique (GIS) apporte une intelligence spatiale à cet écosystème. Le GIS organise et visualise l’ensemble de l’infrastructure physique du réseau de distribution : câbles, transformateurs, postes, et ressources énergétiques distribuées. Il permet aux opérateurs de comprendre les risques dans un contexte géographique, d’évaluer la faisabilité de l’intégration de nouveaux actifs d’énergies renouvelables et de planifier les opérations de maintenance avec précision. En un sens, il agit comme la conscience spatiale du réseau, permettant au système non seulement de ressentir, mais aussi de comprendre où les événements se produisent.

Ensemble, ces systèmes forment les yeux, les oreilles et les réflexes du réseau de distribution. Grâce à eux, les GRD surveillent à distance les flux de charge, l’état du réseau, les alarmes et les opérations de commutation, coordonnent les équipes de terrain et s’assurent que le réseau fonctionne toujours dans des limites sûres.

Les angles morts

Les GRD assure la stabilité des opérations quotidiennes, la satisfaction de la demande d’électricité et la participation aux mécanismes de balancement ou de services auxiliaires. Pour eux, perdre la visibilité, ne serait-ce qu’un instant, n’est pas une option. Ces multiples couches de perception (numériques et physiques, modernes et héritées) forment le tissu sensoriel à travers lequel les GRD naviguent dans un réseau de plus en plus complexe et distribué.

Les GRD intelligents opèrent déjà au sein de plusieurs couches de protection : systèmes de domaine, réseaux segmentés et contrôles d’accès stricts. Pourtant, les attaques ne cessent d’augmenter, commençant souvent par des campagnes de phishing dans l’IT d’entreprise avant de pivoter vers l’OT, ou en exploitant des protocoles industriels hérités jamais conçus pour des environnements hostiles. Le résultat est un flux de signaux dont l’intégrité ne peut plus être tenue pour acquise.

Les adversaires ciblent de plus en plus les connexions mal sécurisées aux onduleurs et autres unités DER, falsifiant les télémesures ou les commandes pour pousser les opérateurs à des actions néfastes. Ils peuvent ainsi réduire la production sur des alimentations saines, déployer des équipes inutilement, voire déclencher des arrêts non justifiés. Dans un paysage qui évolue d’heure en heure, une conscience situationnelle ininterrompue n’est pas seulement une exigence : c’est l’équivalent, pour le réseau, de rester en vie. Des signaux corrompus ne se contentent pas de brouiller l’image : ils peuvent guider la main qui agit.

Et à mesure que les GRD naviguent entre plusieurs environnements IT et OT, une mauvaise segmentation peut amplifier l’impact des compromissions. Une brèche qui commence en périphérie peut se propager vers l’intérieur, exposant les données de facturation, les informations clients et les données personnelles sensibles. Plus le réseau devient distribué, plus une seule interface faible peut se transformer en un incident opérationnel et informationnel plus large.

Une segmentation chirurgicale : concilier sécurité et visibilité

Plus le réseau devient numérique, plus les GRD doivent naviguer dans une tension délicate. Les réglementations les poussent vers une isolation plus stricte entre les systèmes, tandis que les opérations exigent une visibilité ininterrompue. En théorie, la segmentation est essentielle : séparer les nerfs critiques du réseau de l’IT d’entreprise, isoler les systèmes sensibles, empêcher les mouvements latéraux en cas d’intrusion. En pratique, cependant, une nouvelle couche de sécurité peut obstruer les signaux mêmes sur lesquels les opérateurs s’appuient pour maintenir le réseau en vie.

Prescriptions et effets secondaires : quand la conformité rencontre la réalité

Les régulateurs sont clairs dans leurs attentes, mais la réalité opérationnelle est plus complexe que les textes. La directive NIS2 renforce le principe de segmentation des réseaux en Europe. Pour les GRD comme Enedis, l’article 21 se traduit par des obligations tangibles : gestion des risques alignée sur les meilleures pratiques de sécurité, segmentation IT/OT, et présence de pare-feu entre les systèmes opérationnels comme le SCADA ou les unités d’annonce câblées et l’environnement corporate plus large. Ces règles visent à protéger le système nerveux du réseau contre les infections externes.

Cependant, leur application introduit souvent de nouvelles frictions dans les centres de contrôle déjà surchargés de complexité. Pour les GRD, plus d’isolement signifie souvent plus d’écrans, plus de terminaux physiques et plus d’équipements par opérateur. Les compromis sont financiers, humains en termes d’utilisabilité pour les utilisateurs finaux, mais aussi environnementaux. Dans ce contexte, les approches traditionnelles de virtualisation comme le VDI ne sont pas des options pour les ingénieurs GRD, qui ne peuvent se permettre de perdre la communication ou la visibilité. La dépendance du VDI à la connexion comporte un risque de déconnexion ou de latence, ce qui peut empêcher un opérateur de voir une alarme cruciale.

Alors, comment sécuriser le réseau ? Le vrai secret.

C'est LA question. Sécuriser le réseau électrique n’est pas comme sécuriser n’importe quel autre système. Avec des unités DER étendant le périmètre jusqu’aux foyers, aux toits et aux sites privés, le réseau est effectivement sans frontières. Seuls quelques ingénieurs GRD voient tous les aspects de ce paysage, reliant les systèmes OT hérités, qui restent indispensables, et les solutions modernes désormais superposées. La concentration devient l’atout le plus précieux de l’opérateur : lorsque vous ne pouvez pas contrôler les menaces à l’extérieur de votre périmètre, la sécurité devient une question de protection de la surface que vous possédez et de flexibilité là où vous le devez.

Dans un réseau sans frontières, la sécurité opérationnelle dépend de la conciliation entre segmentation, visibilité et utilisabilité au sein d’un écosystème entier. Et ce travail commence par l’empathie. Les équipes IT et OT doivent comprendre les priorités, les contraintes et les rythmes de chacun. Elles ont besoin d’une vision commune de ce que signifie la sécurité — non pas comme une liste de contrôle, mais comme une discipline partagée.

L’étape suivante est une segmentation adéquate. Chaque environnement doit être clairement isolé pour prévenir la propagation, surtout pour les GRD, qui ne peuvent se permettre de mouvements latéraux entre les domaines opérationnels et corporate. L’isolement doit préserver l’anatomie des opérations, non la fracturer.

Enfin, les équipes de maintenance ont besoin d’outils qui respectent la physique, le timing et la réalité du terrain. La virtualisation de nouvelle génération leur permet de travailler à partir d’un seul appareil hébergeant plusieurs environnements entièrement isolés. Un environnement gère les tâches corporate. Un autre est réservé aux opérations, avec un accès exclusif à des ports ou périphériques spécifiques. Chaque domaine a ses propres politiques, paramètres et permissions, tandis que l’accès à l’OT reste strictement contrôlé. En pratique, cela signifie que les ingénieurs conservent la rapidité et les outils sur lesquels ils comptent ; les entreprises gagnent en réactivité ; et les équipes de maintenance travaillent avec plus de confort et de confiance.

Au sein des centres de contrôle, la même logique s’applique. Les GRD obtiennent enfin une segmentation qui tient : chaque environnement virtuel est lié à son propre domaine et affiché sur son propre écran dédié, sans perturber les dispositions préférées des opérateurs ni leurs flux de travail basés sur les réflexes. Enfin, les postes de travail à accès privilégié (PAW) peuvent renforcer la sécurité en imposant des contrôles sur qui peut accéder aux systèmes à distance et quand.

Conclusion : Surveiller les signaux vitaux sans compromis sur la sécurité

The power industry is facing a dilemma: regulations tighten internal segmentation, but the true blind spot lies at the periphery, where the nervous system meets the outside world. It is the most tangible example of critical infrastructure whose true resilience is built when architectures are designed to confine risk, when every access point leaves a traceable record, and when security solutions are shaped by the realities of control centres and remote sites, not the other way around. And this is what KERYS Sotware delivers.

We understand that, in a borderless grid, operational security is no longer just an internal governance issue. It is the art of preserving visibility, enforcing segmentation, and enabling people to do their jobs without losing the signals that keep the grid alive.

Le secteur de l’énergie est confronté à un dilemme. Les réglementations renforcent la segmentation interne, mais le véritable angle mort se situe à la périphérie, là où le système nerveux rencontre le monde extérieur. Ce secteur est l’exemple même d’une infrastructure critique dont la véritable résilience nécessite des architectures conçues pour confiner les risques et des solutions de sécurité façonnées par les réalités des centres de contrôle et des sites distants, et non l’inverse. Et c’est ce que propose KERYS Software.

Nous pensons que, dans un réseau sans frontières, la sécurité opérationnelle n’est plus seulement une question de gouvernance interne. C’est l’art de préserver la visibilité, d’imposer la segmentation et de permettre aux personnes d’accomplir leur travail sans perdre les signaux qui maintiennent le réseau en vie.

Cela semble trop beau pour être vrai ? Laissez-nous vous montrer comment nous concilions sécurité, conformité et utilisabilité.